Те же на киберманеже

Что и как угрожает сейчас российской ИТ-инфраструктуре

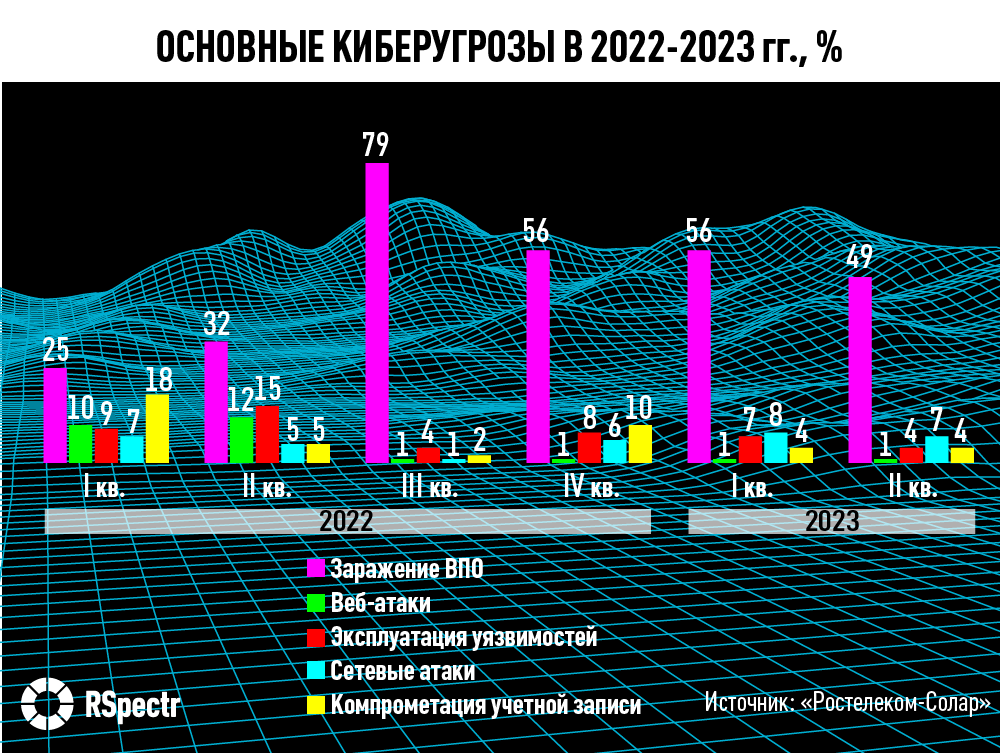

Количество инцидентов информационной безопасности (ИБ) неуклонно возрастает, серьезных и сложных атак становится все больше. Хакеры начинают эксплуатировать уязвимости в отечественном ПО, а убытки компаний в результате их действий достигают десятков миллионов рублей, предупреждают эксперты. О том, какие киберугрозы зафиксированы в 2022–2023 годах и почему базового SOC становится недостаточно, – в материале RSpectr.

ПЕРВЫЙ ИСПУГ

Атаки, обрушившиеся на российские ИТ-системы во втором квартале 2022 года, во многом были демонстративным запугиванием бизнеса и рядовых пользователей, отметила в своем выступлении на прошедшем 25 июля вебинаре «Ростелекома» руководитель направления аналитики киберугроз Solar JSOC Дарья Кошкина.

В начале 2022 года в основном фиксировалась массированная «бомбежка» отечественной цифровой инфраструктуры простейшими веб-атаками. В ответ российский бизнес начал быстро закрывать бреши в своих ИТ-системах.

Однако, отметила она,

в ушедшем году ситуация в российском киберпространстве не всегда была такой страшной, как могло показаться на первый взгляд

Уже в третьем квартале количество событий информационной безопасности снизилось, добавила эксперт.

Дарья Кошкина, Solar JSOC:

– При этом доля именно критичных инцидентов во втором квартале 2022 года резко возросла, достигнув 11% от общего объема событий. Средний показатель в обычное время составлял 1-4%. Но со второго полугодия прошлого года по настоящее время число критичных инцидентов вновь вошло в норму и составляет 1-3%.

Шквал атак политически мотивированных хактивистов постепенно затух, и уже в третьем квартале к нападениям подключились более квалифицированные злоумышленники. На этом фоне веб-атаки практически исчезли, зато резко возросло количество заражений вредоносным ПО. «В конце 2022 года, в канун Нового года, наблюдался некоторый всплеск веб-атак. Обычно в этот период хакеры, специализирующиеся на грабеже пользователей, находящихся в предновогодней эйфории, активизируют свою деятельность», – обратила внимание Дарья Кошкина.

УТЕЧКИ ДАННЫХ И КИБЕРРАЗВЕДКА

Во втором полугодии 2022 года злоумышленники начали активно использовать учетные данные, которые попали в открытый доступ, напомнила эксперт.

Дарья Кошкина, Solar JSOC:

– Конец прошлого года запомнился массовыми утечками и сливами данных. Можно поспорить, насколько эти сведения были взяты из актуальных на тот момент баз. Но факт остается фактом – много информации попало в открытый доступ, тем самым злоумышленники получили инструмент, с помощью которого смогли проникать в ИТ-инфраструктуры различных компаний и, соответственно, развивать там свои атаки.

Тем не менее повышение уровня зрелости защиты информсистем организаций определенно можно сейчас наблюдать, констатировала она.

В то же время, подчеркнула Дарья Кошкина,

в 2023 году число заражений ВПО остается стабильным; это говорит о том, что хакеры стали более тщательно готовиться и доля квалифицированных атак растет

В текущем году наиболее популярным способом доставки вредоносного ПО остается фишинг. Этот способ эксплуатирует человеческий фактор – какие бы учения компания ни проводила, всегда найдется сотрудник, который откроет письмо с вредоносным вложением, отметила эксперт.

«В нынешнем году основную часть ландшафта киберугроз по-прежнему составляют низкоквалифицированные атаки, но количество сложных постоянно растет», – заключила она.

В ближайшее время тенденция к увеличению количества ИБ-инцидентов будет сохраняться

Еще один тренд последних месяцев – применение хакерами киберразведки по поиску уязвимостей в ИТ-инфраструктурах компаний. Это приведет к тому, что возможностей базового SOC – системы мониторинга и реагирования на инциденты информбезопасности – уже перестанет хватать, считает Дарья Кошкина.

При этом после ухода из России западных вендоров злоумышленники переключились на эксплуатацию уязвимостей продукции отечественных производителей ПО.

Эксперт привела данные опроса представителей отечественного бизнеса и госсектора, проведенного компанией «РТК-Солар». Согласно исследованию,

по самым минимальным оценкам, российская компания теряет из-за кибератак до 20 млн рублей в год

При этом разовый ущерб от действий хакеров может достигать 7 млн рублей. «В год происходит три-четыре таких инцидента. В среднем, чтобы оправиться от ущерба, нанесенного злоумышленниками, и восстановить бизнес-процессы, нужна как минимум рабочая неделя», – отметила она.

Также опрос показал, что почти 70% компаний уже имеют SOC (Security Operations Center) – подразделение мониторинга и реагирования на ИБ-инциденты, или планируют его внедрение в ближайшие два года. При этом, подчеркнула Дарья Кошкина,

возможностей базового SOC сейчас уже недостаточно, требуется его серьезная модернизация

Например, 60% организаций, прежде всего промышленные предприятия, являющиеся объектами критической инфраструктуры, планируют развитие подразделения SOC на основе автоматизированной системы управления (АСУ ТП).

КТО ОХОТИТСЯ НА КОМПАНИИ

В первом полугодии 2023 года наблюдалось «расслоение» подходов онлайн-преступников к организации и проведению атак. В своем выступлении на вебинаре «Ростелекома» руководитель группы экспертного пресейла Solar JSOC Артем Кильдюшев выделил в российском киберпространстве три категории злоумышленников:

- политически мотивированные хактивисты;

- шифровальщики;

- APT-группировки.

До начала СВО доля действий хактивистов в общем объеме инцидентов составляла не более 10%. «В 2022 году более 50% всех инцидентов произошли в госсекторе, львиную долю этих атак провели хактивисты. Они, как правило, использовали уязвимости в качестве каналов проникновения в ИТ-инфраструктуры», – отметил эксперт.

Шифровальщики действуют с целью монетизации – получения выкупа после своей атаки. Обычно это преступники средней квалификации, использующие шаблонные методы атак и стандартный набор ВПО.

Артем Кильдюшев, Solar JSOC:

– В 2022 году шифровальщики ни разу не проникли в ИТ-инфраструктуры компаний с помощью фишинга. Мы связываем это с тем, что после всплеска кибератак российские организации озаботились обеспечением базовой безопасности периметра. Правильно настроенный антивирус справлялся с обнаружением вредоносных писем.

До 20% всех кибернападений в 2022 году провели так называемые APT-группировки (advanced persistent threat) – хорошо подготовленные преступные сообщества, специализирующиеся на целевых атаках, отметил эксперт. По его данным, в почти половине инцидентов подобные злоумышленники попадали внутрь ИТ-систем через ресурсы подрядчиков. Артем Кильдюшев подчеркнул, что

атаки через подрядчиков являются самым серьезным вектором проникновения в инфраструктуру

Согласно данным исследовательского агентства Ironnet cybersecurity, в результате подобных атак мировые компании теряют до 11% годовой прибыли.

«В нашем случае мы отмечаем, что около 4% всех инцидентов с точки зрения первоначального доступа в инфраструктуру происходят через атаки на подрядчиков», – рассказал эксперт.

Большинство крупных промышленных предприятий защищены достаточно хорошо, и «с наскока» проникнуть внутрь их ИТ-систем очень трудно. Поэтому злоумышленники ищут информацию о публичных закупках, подрядных организациях, обслуживающих интересующих преступников компанию.

С 2020 года атаки через подрядчиков входят в число наиболее эффективных приемов проникновения в ИТ-инфраструктуры, констатировал Артем Кильдюшев.

Тимур Халудоров