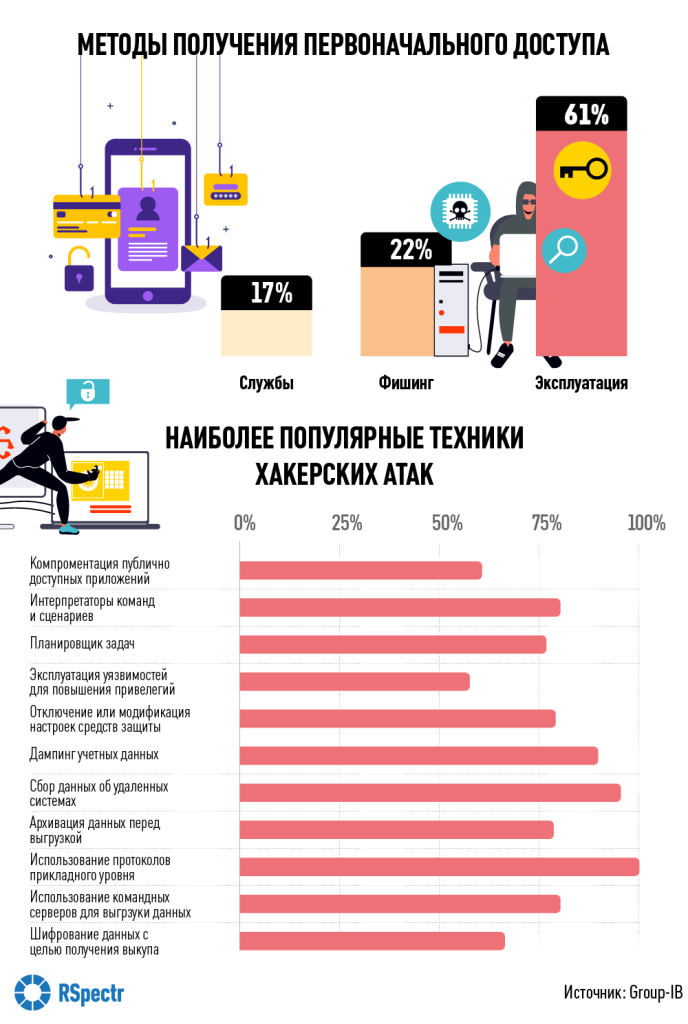

Group-IB раскрыла основные техники хакерских атак

В 2022 году самым популярным приемом злоумышленников стала эксплуатация уязвимостей доступных приложений. Он применялся в 61% расследованном экспертами инциденте.

Также были распространены фишинг (22%) и компрометация служб удаленного доступа (17%). К такому выводу пришли аналитики Лаборатории компьютерной криминалистики Group-IB в своем исследовании.

Самым популярным методом выполнения кода или команд на целевой системе стало использование интерпретаторов команд и сценариев – PowerShell. Этот прием зафиксирован в 83% инцидентах, констатируют эксперты

Для доступа к скомпрометированным системам применялся планировщик задач (78% инцидентов). В целях повышения привилегии в скомпрометированной системе – Windows или Linux – применялись различные эксплойты (61%).

В целом, количество инцидентов, которые расследовала Лаборатория в 2022 году, увеличилось на 37% по сравнению с предыдущим годом. Как правило, жертвами атак становились ритейлеры, производственные и страховые компании.