Почти все российские компании оказались не защищены от проникновения в локальную сеть

Почти все (96%) опрошенных в рамках исследования Positive Technologies организаций заявили, что оказались не защищены от проникновения в локальную сеть. Оставшиеся 4% — это одна организация из банковского сектора, где в ходе работ удалось получить доступ в демилитаризованную зону (ДМЗ).

В среднем для проникновения во внутреннюю сеть компании требуется 5 дней и 4 часа, а самая быстрая атака была проведена за 1 час, выяснили эксперт. Итоги исследования показали, что в 84% компаний даже низкоквалифицированный злоумышленник может проникнуть в ЛВС.

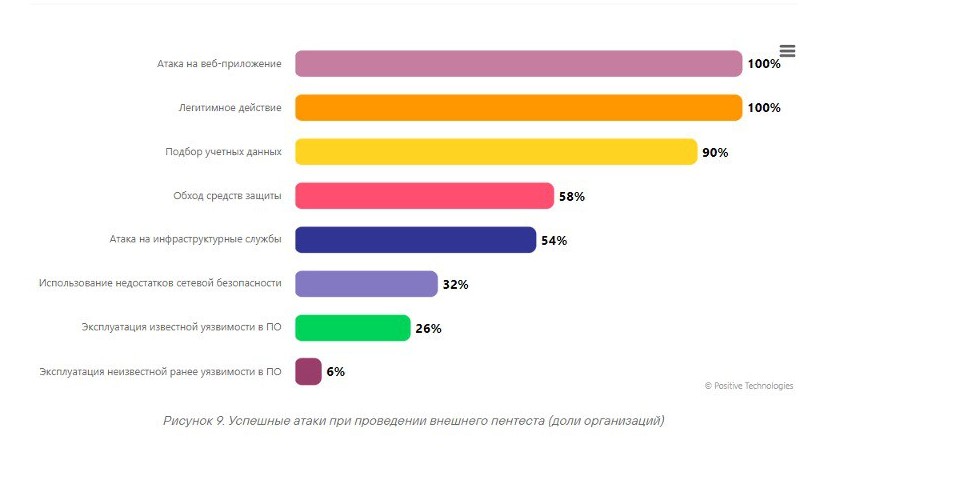

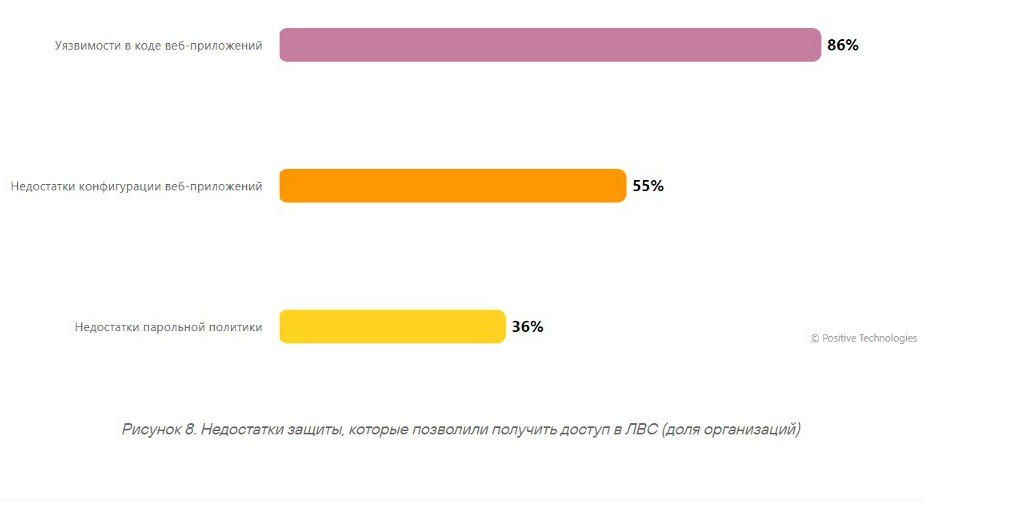

Основными точками входа стали уязвимости и недостатки конфигурации веб-приложений — такие векторы были выявлены во всех без исключения компаниях. Среди всех векторов проникновения в сеть, в которых использовались уязвимости веб-приложений, 14% включали эксплуатацию уязвимостей нулевого дня. Всего при проведении внешнего пентеста было выявлено пять таких уязвимостей. Чаще всего критически опасные уязвимости были связаны с недостаточной строгостью парольной политики и отсутствием обновлений ПО. В половине исследованных компаний были выявлены критически опасные уязвимости в коде веб-приложений.

Помимо доступа во внутреннюю сеть компании, атака на ресурсы сетевого периметра может повлечь за собой и другие негативные последствия: например, дефейс веб-приложения, изменение информации на официальных ресурсах или размещение вредоносного кода для атаки на клиентов жертвы, получение учетных данных сотрудников и, как следствие, доступ к корпоративным ресурсам и почте с последующей рассылкой спама и фишинга.

При проведении внутреннего пентеста в 100% организаций была доказана возможность получить полный контроль над ресурсами домена. Получить доступ к конфиденциальной информации было возможно в 68% компаний. В качестве конфиденциальной информации выступали, к примеру, персональные данные клиентов, базы данных компаний. В 85% организаций были выявлены критически опасные уязвимости и уязвимости высокой степени опасности, связанные с недостатками парольной политики. В 60% компаний обнаружены уязвимости критического и высокого уровня опасности, связанные с использованием устаревших версий ПО.

В 47% исследованных компаний были поставлены конкретные цели пентеста, а в 27% из них была проведена верификация недопустимых событий. Чаще всего в списке недопустимых событий фигурировали кража критически важной информации, доступ к учетным записям топ-менеджеров компаний, хищение денежных средств, остановка ключевых бизнес-процессов.